Malware die die persönlichen Daten verschlüsselt ist längst keine Neuheit mehr, in den vergangenen Monaten haben mehrere solcher Programme die Runde gemacht. Doch keine Variante hat sich so explosiv verbreitet wie „WannaCry“ – der Wana Decrypt0r 2.0. Durch einen von der NSA entwickelten Exploit befiel die Ransomware über 200.000 Systeme.

Inhaltsverzeichnis

- WannaCry Ransomware – Daten verschlüsseln als Geschäftsmodell

- Geheimdienst-Exploit ermöglicht Infektion, ohne dass der User etwas macht

- Fehler behoben und trotzdem nicht geschützt

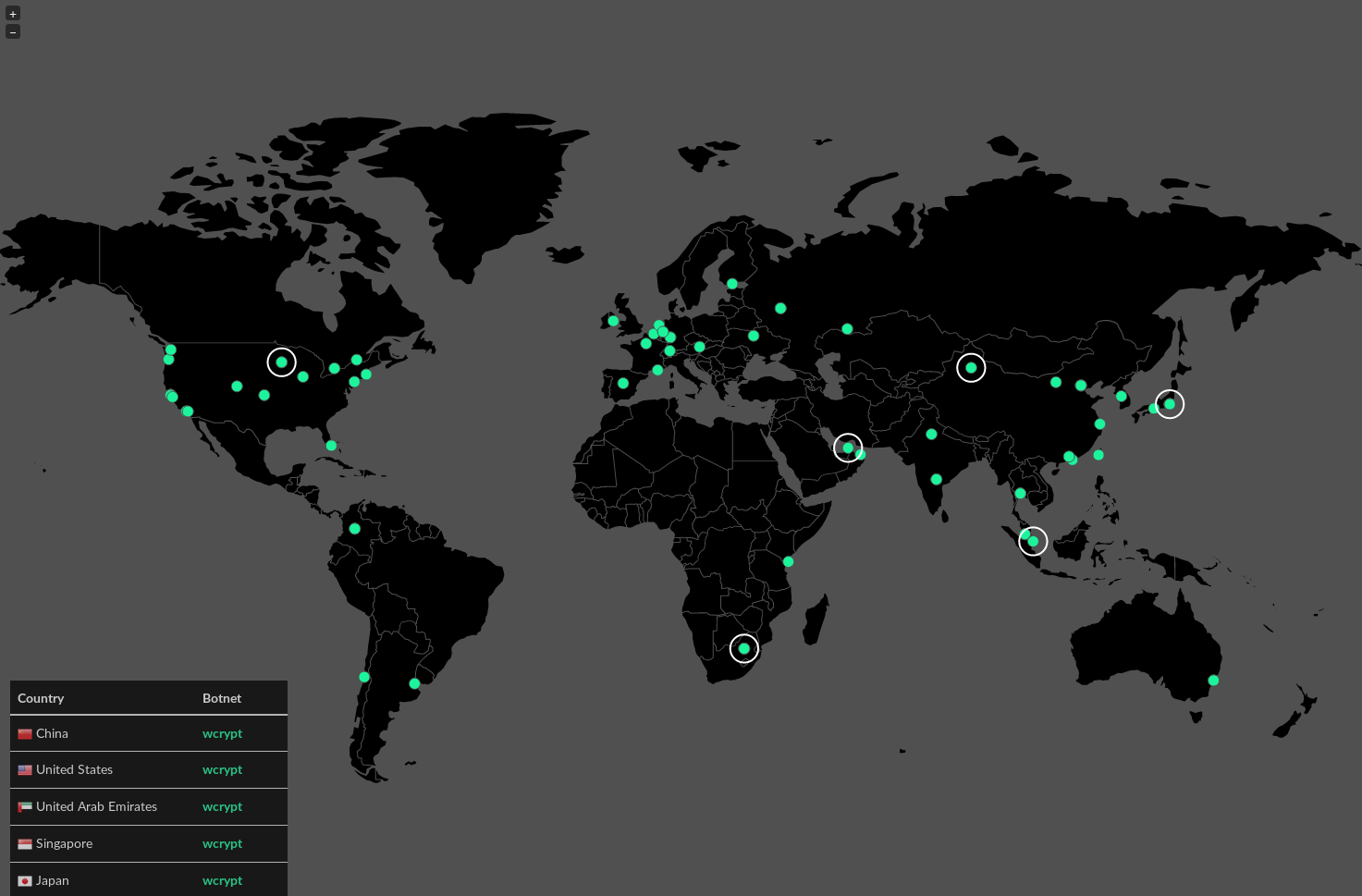

- Über 200.000 Systeme in 99 Ländern von WannaCry betroffen

- Autoren der Software unbekannt – mögliche Verbindung nach Nordkorea

WannaCry Ransomware – Daten verschlüsseln als Geschäftsmodell

Unter Ransomware (Kombination der englischen Wörter „ransom“, zu deutsch Lösegeld und „Malware“, ein Begriff für böswillige Software) bezeichnet man Schadprogramme, welche die persönlichen Daten des Nutzers auf dem Computer verschlüsseln, und dem Nutzer damit den Zugriff auf seine Dateien unmöglich machen. Nun hat man die Möglichkeit, sich seine Daten freizukaufen. Die Ransomware präsentiert eine Zahlungsaufforderung, meinst in Höhe mehrerer hundert Euro, um die Daten wieder zu entschlüsseln. Damit das ganze nicht nachverfolgbar ist, erfolgt die Zahlung fast immer in der Kryptowährung Bitcoin. Ob die Daten nach der Zahlung wirklich wieder entschlüsselt werden ist fragwürdig. Das einzige was man damit bezweckt ist, dass die Macher hinter einer solchen Ransomware sehen, dass das Prinzip funktioniert – und sich folglich noch raffinierte Methoden ausdenken, um User zu infizieren.

Die bekannteste Variante einer solchen Ransomware war der Locky-Kryptotrojaner. Er machte Anfang 2016 seine Runden und verbreitete sich hauptsächlich durch E-Mail-Anhänge. Dieser archaisch anmutende Weg ist so gut wie immer der initiale Angriffsvektor für Schadsoftware. Der Nutzer bekommt in einer E-Mail einen vermeintlich wichtigen Anhang präsentiert, eine Rechnung oder ein wichtiges Dokument. Wird dies geöffnet, nimmt das Unglück seinen Lauf.

Nur wurde in Verbindung mit WannaCry keine solche E-Mail identifiziert, die Schadsoftware sucht sich einen anderen Weg, um Computer zu infizieren. Und hier liegt das wirklich perfide.

Geheimdienst-Exploit ermöglicht Infektion, ohne dass der User etwas macht

Im April 2017 hat die Hackergruppe Shadow Brokers mehrere Tools der sogenannten Equation Group veröffentlicht – es wird weitgehend angenommen, dass sich hinter diesem Namen der Geheimdienst NSA verbirgt. Unter diesen eigentlich für geheimdienstliche Aktivitäten geschriebenen Tools fanden sich ETERNALBLUE und DoublePulsar, zwei Exploits, welche WannaCry benutzt hat um sich auszubreiten.

Bei ETERNALBLUE handelt es sich um einen Exploit für Microsofts Implementierung des Server Message Block (SMB) Protokolls. Er nutzt Fehler in dem für Netzwerkfreigaben verwendeten Code aus, um Remote Code Execution zu erlangen, sprich das ausführen von Code auf entfernten Rechnern. Ab hier wird die DoublePulsar-Backdoor verwendet, welche dann genutzt wird um den Schadcode nachzuladen, welcher dann die Verschlüsselung übernimmt.

Screenshot der WannaCry-Ransomware. Bildquelle: Wikipedia(en)

Einmal infiziert fordert die Software für die Freigabe der Daten ein Lösegeld von Höhe von 300€. Sollte der Nutzer innerhalb von 3 Tagen nicht zahlen verdoppelt sich die Menge auf 600€. Hat der Nutzer nach einer Woche immernoch nicht reagiert sollen die Daten komplett verloren sein.

Selbst wenn die eigentliche Remote Code Execution nicht funktioniert hat, weil z.B. das fehlerhafte SMBv1 Protokoll abgeschaltet wurde, konnte ein System trotzdem infiziert werden, falls sich durch eine vorherige Infektion bereits die DoublePulsar-Backdoor installiert war.

Außerdem ist WannCry „wormable“, es kann sich selbst in Netzwerken verbreiten, sobald es einmal Zugang hat. Selbstständig sucht die Software nach anderen Geräten, auf denen das fehlerhafte Protokoll läuft, und breitet sich so selbstständig im kompletten Netzwerk aus. Es kann ausreichen, wenn ein Mitarbeiter mit einem infizierten Laptop von Firmenstandort A zu B fährt, sich dort mit dem Netzwerk verbindet, und schon breitet sich WannaCry auch dort aus.

Konkret bedeutet dies, dass eine Infektion ohne jegliche Nutzerinteraktion stattfinden kann, alleine durch die Tatsache, dass der Computer ans Internet angeschlossen ist. Die meisten Nutzer sind hiervon aber nicht betroffen, da für eine Infektion der TCP-Port 445 von außen erreichbar sein muss. Dies ist nicht der Fall, falls bei Systemen ab Windows 8 und höher die Windows Firewall aktiviert ist, oder die Verbindung ins Internet über IPv4 genutzt wird – in diesem Fall verhindert das NAT im Router das schlimmste.

Des weiteren ist es normalerweise nicht üblich, den Port 445 von außen erreichbar am Internet zu haben, was die geraume Zahl an Infektionen umso verwunderlicher macht.

Fehler behoben und trotzdem nicht geschützt

Besonders interessant ist die Tatsache, dass der Fehler im SMBv1-Protokoll (welches an sich veraltet ist und nur noch zur Nutzung mit alten Windows-Versionen – XP, Server 2003 und älter, vorliegt) von Microsoft bereits im März 2017 gepatcht wurde – 1 Monat bevor die Shadow Broker den Exploit ins Netz gestellt haben. Das Update mit dem Namen MS17-010 hat bei allen Windows-Versionen ab Vista und Aufwärts den Fehler im SMBv1-Protokoll behoben, damit wäre die ganze Angelegenheit an sich erledigt gewesen. Gäbe es nicht die Problematik der ungepatchten Software in Firmen.

In sehr vielen Unternehmen laufen immernoch Rechner mit Windows XP. An sich ein solides Betriebssystem, allerdings ist der Support für diese Version am 08. April 2014 ausgelaufen. Sprich, es gibt keine neuen Updates mehr für XP. Damit werden eventuell bekannt werdende Sicherheitslücken ebenfalls nicht mehr geschlossen. Um also weiter geschützt zu bleiben, müssten in vielen Unternehmen große Summen an Geld in die Hand genommen werden, um alle noch auf XP laufenden Computer mit einer neuen Version zu versorgen, schließlich sind Windows-Lizenzen nicht gerade billig. Und dies ist ein Punkt, bei dem quasi in jeder Finanzabteilung die Nase gerümpft wird. IT verursacht immense Kosten, ein etwaiger Nutzen ist daraus nicht zu erkennen, Windows ist Windows. Läuft doch noch. Und genau so kommt es vor, dass immernoch eine erschreckend hohe Zahl an Maschinen mit Windows XP bzw. Server auf Windows Server 2003 laufen.

Ein anderer Grund ist oftmals spezielle Software. Eine Anwendung die vor genaumer Zeit speziell für die Firma angefertigt wurde, und leider nur auf XP läuft. Da kommt ein Wechsel gar nicht in Frage. Als Reaktion hierauf hat Microsoft, trotz des Supportendes vor 3 Jahren, ein Notfallupdate für Windows XP und Windows Server 2003 veröffentlicht, welches diese Lücke stopft, um in Zukunft weitere Infektionen zu verhindern.

Firmen welche ein moderneres Windows benutzen blieben aber auch nicht verschont. Der Updateprozess für tausende Systeme ist nicht einfach, neue Aktualisierungen von Microsoft müssen vorher in einer Laborumgebung getestet werden für den Fall, dass das Update fehlerhaft ist. Updaten bringt oft auch eine gewisse Downtime mit sich, das muss gut geplant sein. Und so kann es schonmal einige Monate dauern, bis die Patches eingespielt werden.

Über 200.000 Systeme in 99 Ländern von WannaCry betroffen

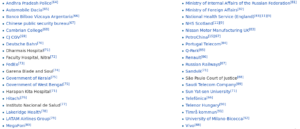

Liste bekannt gewordener betroffener Unternehmen. Quelle: Wikipedia

Stand: 16.05.2017, 9 Uhr

Die ersten Berichte über Infektionen kamen am Freitag, dem 12. Mai 2017. Mal wieder eine neue Variante eines Kryptotrojaners, an sich nichts wirklich ungewöhnliches. Doch es kamen immer mehr Berichte, eine unglaublich schnelle Ausbreitung. Langsam wurde klar, dass es sich hierbei nicht um einen gewöhnlichen Trojaner handelt, der auf einer E-Mail auf den Rechner geritten kommt. Im Verlauf des Tages wurden immer mehr infizierte Systeme bekannt, teilweise traf es sogar kritische Infrastruktur wie Telekommunikationsbetreiber oder das Netzwerk des National Health Service (NHS) in Großbritannien. Patienten mit nicht-kritischen Verletzungen und Krankheiten wurden abgewiesen, man hatte keine Möglichkeit, an Testergebnisse zu kommen oder Röntgenaufnahmen anzufertigen. Bei Renault in Frankreich standen einige Fertigungsanlagen still, und Kunden der deutschen Bahn sahen statt der nächsten Zugverbindungen nur die Nachricht der Hacker – „Oops, your files have been encrypted!“.

Einige Stunden nach Beginn der Attacke hat der Sicherheitsforscher „MalwareTech“ einen Weg entdeckt, den Angriff zu stoppen. Bei der Analyse der Schadsoftware fand er eine fest einprogrammierte Domain, welche vor der Verschlüsselung überprüft wird. Ist diese Domain erreichbar, bricht WannaCry seine Arbeit ab und lässt das System in Ruhe. MalwareTech registrierte die Domain, sodass diese erreichbar ist, und der „kill switch“ funktionierte tatsächlich, die Zahl der neuen Fälle ging von da an ständig bergab. Wofür genau sich ein solcher kill switch in der Software befand, ist nicht genau geklärt. Einige vermuten, dass es sich lediglich um einen Fehler der Programmierer handelt, die vergessen haben, eine Debug-Funktion zu entfernen. Andere halten dies für einen Schutz gegen das Analysieren in einer Sandbox – diese antworten oftmals auf jede Verbindung von Programmen, um ein erfolgreiches Abfragen vorzuspielen, unter diesen Umständen hätte WannaCry dann gar nicht gearbeitet und wäre evtl. der Analyse entgangen.

Nicht einmal die Deutsche Bahn war vor dem Angriff sicher.

Bildquelle: Süddeutsche Zeitung

Ein Grund zur Erleichterung ist dieser kill switch allerdings keinesfalls. Das Verschlüsseln der Daten ist damit vorerst aufgehalten, die Ransomware breitet sich aber trotzdem noch aus und infiziert weitere Systeme und installiert hier die DoublePulsar-Backdoor. Eine neue Variante, welche nicht mehr auf diesen kill switch prüft wurde ebenfalls bereits in freier Wildbahn gesichtet. Schlimmeres wurde hier nur durch die Tatsache verhindert, dass das Archiv der Schadsoftware defekt war, wodurch diese sich nicht ordentlich entpacken konnte.

Außerdem gibt es noch keine Möglichkeit, die verschlüsselten Daten wieder zu entschlüsseln. Hierfür müssten im Code von WannaCry Fehler in der Implementierung der Krypto-Algorithmen gefunden werden. Ob, und falls ja, wann dies der Fall ist, ist schlichtweg nicht absehbar. Die verschlüsselten Daten sollten im Falle einer Infektion aber auf jeden Fall gesichert werden. Sollte das eigene System infiziert werden, bleibt als einzig verlässlicher Weg nur, die Festplatte komplett zu formatieren, das Betriebssystem neu aufzuspielen und dann die Daten aus alten Backups wiederherstellen.

Autoren der Software unbekannt – mögliche Verbindung nach Nordkorea

Attribution bei Schadsoftware ist immer extrem schwierig, wenn nicht sogar extrem unzuverlässig. Daher ist alles ab hier als reine Spekulation anzusehen.

Erste Sicherheitsforscher haben bei der Analyse der WannaCry-Software Ähnlichkeiten mit anderer Malware bemerkt, welche widerum der Lazarus-Group zugeordnet wird. Hinter dieser Gruppe wird das Regime aus Nordkorea vermutet, dessen Tools im letzten Jahr bereits bei einem Angriff auf das SWIFT-Bankensystem genutzt wurden. Unter diesem Narrativ wäre die WannaCry-Ransomware als weitere Möglichkeit der Finanzierung des Landes anzusehen, und würde damit die erste von staatlichen Aktoren entwickelte und eingesetzte Ransomware sein.

Analysen der WannaCry-Ransomware laufen derzeit noch.

Quellen: Blogpost von Matt Suiche [1] [2], MalwareTechBlog, Endgame, Wikipedia(en)